الاقتصادي - كشف تقرير عن "هجوم سيبراني" يستهدف مستخدمي حواسيب "ماك" الشخصية من إنتاج شركة أبل، لسرقة كلمات مرورهم عن طريق برمجية خبيثة تنتحل صفة لعبة GTA 6 المنتظرة.

وبحسب تقرير نشره فريق Moonlock لأمن المعلومات، فإن مخترقين بدأوا في شن هجمات سيبرانية باستخدام برمجية خبيثة مصممة لسرقة وجمع كلمات المرور وبيانات تسجيل الدخول للحسابات من أجهزة الضحايا بعد اختراقها، وذلك بعد إقناعهم بتحميلها في صورة لعبة GTA 6 التي لم تصل الأسواق بعد، أو نسخة مقرصنة من تطبيق Notion لإدارة الوقت والمهام.

وتأتي حواسيب "ماك" الشخصية بخدمة Gatekeeper للحماية من تثبيت البرمجيات الضارة، ولكن المخترقين استخدموا أسلوباً مبتكراً للإيقاع بالضحايا وإقناعهم بتعطيل الخدمة لتثبيت البرمجية الخبيثة.

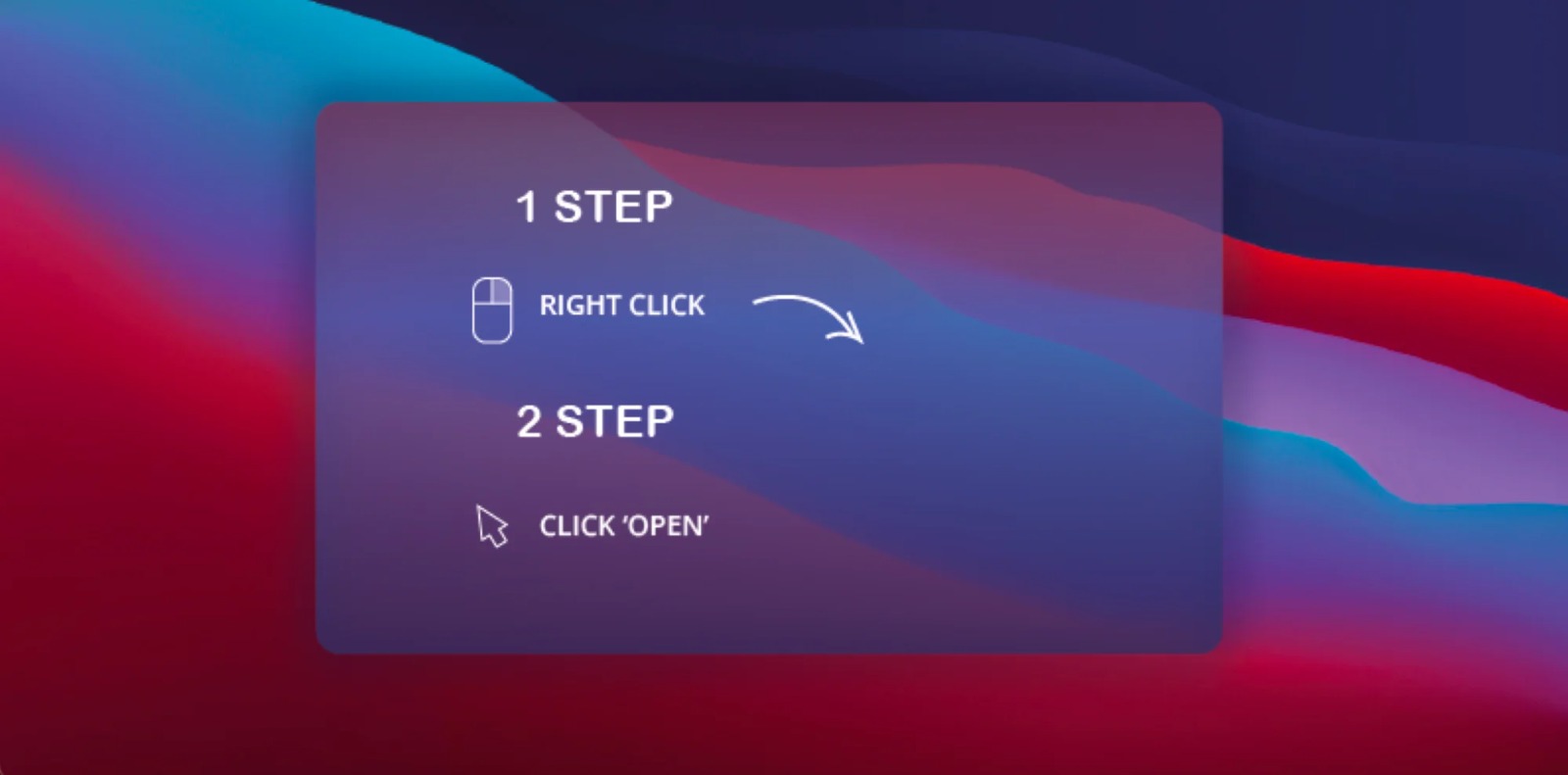

وعند إتمام تحميل حزمة الملفات الخبيثة على حاسوب الضحية، تظهر للمستخدم رسالة ترشده إلى طريقة تثبيت البرمجية وتخطي حاجز الحماية على حاسوبه، وذلك من خلال الضغط بزر الماوس الأيمن على أيقونة البرمجية، ومن ثم اختيار "افتح" Open.

وفي هذه المرحلة تبدأ عملية تثبيت وتشغيل البرمجية الخبيثة عقب تحميلها من خادم إلكتروني يتبع المخترق، ويحمل رقم مميز IP Address من روسيا.

خطة مدروسة

وتسعى البرمجية الخبيثة إلى تنفيذ مجموعة من المهام بشكل محدد، وفي خطوات مرتبة، وهي البحث عن بيانات تسجيل الدخول لحسابات المستخدم، واستهداف البيانات الشخصية والحساسة، وبعد ذلك يقوم المخترق برسم صورة عن مواصفات والبيانات المميزة لحاسوب الضحية، وفي النهاية تتم عملية استخلاص البيانات التي جمعتها البرمجية الخبيثة.

ولجأ المخترقون إلى حيلة لإتمام مهمة استخلاص البيانات من حاسوب الضحية، من خلال إقناعه بإدخال اسم المستخدم وكلمة المرور الخاصة بتأمين الحاسوب، وذلك للوصول إلى خدمة KeyChain التي تخزن فيها "أبل" كلمات مرور حسابات المستخدم محلياً على حاسوبه.