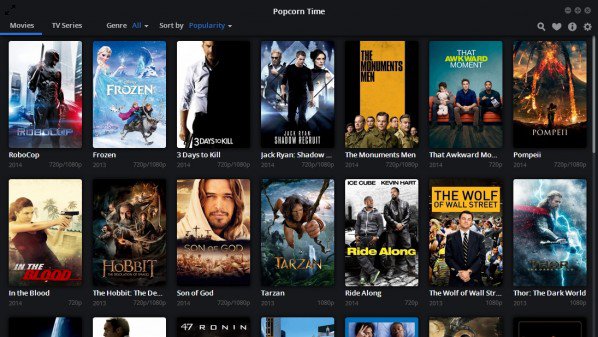

الاقتصادي- أعلن أنطونيوس تشاريتون، وهو مُهندس وباحث أمني، عن اكتشافه ثغرة في برنامج مشاهدة الأفلام عبر الإنترنت PopCorn Time تسمح باختراق أجهزة المُستخدمين بكل سهولة.

واكتشف انطونيوس الثغرة أثناء ضبطه جدار الحماية الخاص بحاسبه، إذ لاحظ وجود طلبات للاتصال بالإنترنت يقوم بها البرنامج مما دفعه للبحث داخل البرنامج عن ثغرات، خصوصًا مع اعتباره من أكثر البرامج استخدامًا حول العالم في هذا المجال.

ويُعتبر هذا البرنامج هدفًا للكثير من الشركات حول العالم، كونه ينتهك قواعد حقوق النشر من خلال بث الأفلام مجانًا دون العودة إلى أصحابها.

وبسبب سياسة الحجب الموجودة في بعض الدول الأوروبية وبريطانيا، فإن البرنامج يعتمد على خوادم شركة “كلاود فلير” للتخزين السحابي، وبالتالي لن تتمكن مُزودات الخدمة من حجب خوادم الشركة من أجل إيقاف عمل برنامج واحد. لكن عند اتصال البرنامج بهذه الخوادم يجري إنشاء طلب باستخدام بروتوكول HTTP دون تشفير وبالتالي يُمكن التجسس على الطلب وسرقته لاستخدامه في عملية الاختراق.

وأضاف الباحث أن البيانات المُرسلة والمُستقبلة لا يتم التأكد من صحتها، وبالتالي تُصبح العملية أسهل خصوصًا أن البرنامج مكتوب باستخدام Nodejs مما يتيح حقن المنصّة XSS وتشغيل أي تطبيق ويب بكل سهولة.

ورد القائمون على البرنامج على صحّة الثغرة، واعتبروا أنه لا يُمكن استغلالها إلا إذا كان المُخترق على نفس الشبكة ولديه صلاحيات للوصول إلى الخادم أو خداع خادم اسم النطاق DNS. كما أضاف فريق العمل أن هناك مجموعة كبيرة من المحاولات لاختراق البرنامج لكنها لن تؤثر بأي شكل من الأشكال على أجهزة المُستخدمين.